Artikel & Kommentare

NIST veröffentlicht erste quantensichere FIPS – das müssen Anbieter jetzt wissen

In diesem August hat das US-amerikanische National Institute of Standards and Technology (NIST) für die ersten drei quantensicheren kryptographischen Algorithmen die finalen Federal Information...

14.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

NIST veröffentlicht erste quantensichere FIPS – das müssen Anbieter jetzt wissen

14.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

Qualys kommentiert den Patch Tuesday November 2024

Qualys kommentiert den Patch Tuesday vom November 2024

13.11.2024

Saeed Abbasi, Product Manager, Vulnerability Research, Qualys Threat Research Unit (TRU).

Qualys kommentiert den Patch Tuesday November 2024

13.11.2024

Saeed Abbasi, Product Manager, Vulnerability Research, Qualys Threat Research Unit (TRU).

Erstes KI-Sicherheitsmemorandum in den USA: Auch ein Maßstab für Cyberstandards in Europa

Die KI-Sicherheit steht an einem Wendepunkt. Das erste National Security Memorandum (NSM) für Künstliche Intelligenz markiert einen wichtigen Meilenstein – nicht nur für die USA, sondern auch...

05.11.2024

Peter Machat, Senior Director Central EMEA bei Armis

Erstes KI-Sicherheitsmemorandum in den USA: Auch ein Maßstab für Cyberstandards in Europa

05.11.2024

Peter Machat, Senior Director Central EMEA bei Armis

PKI – Drei Best Practices für einen erfolgreichen Zertifikats-Widerruf

Um die Sicherheit ihrer Public Key Infrastructure (PKI) aufrecht zu erhalten, müssen PKI-Teams, sobald bei einer Zertifizierungsstelle eine Sicherheitslücke entdeckt worden ist, sämtliche...

05.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

PKI – Drei Best Practices für einen erfolgreichen Zertifikats-Widerruf

05.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

OpenAI – im Angriffsfokus des Bedrohungsakteurs SweetSpecter

OpenAI hat vor kurzem bekannt gegeben, dass einige seiner Mitarbeiter Ziel einer Spear-Phishing-Angriffskampagne geworden seien. Zu Schäden sei es nicht gekommen. Die Sicherheitsteams des...

05.11.2024

Dr. Martin J. Krämer, Security Awareness Advocate bei KnowBe4

OpenAI – im Angriffsfokus des Bedrohungsakteurs SweetSpecter

05.11.2024

Dr. Martin J. Krämer, Security Awareness Advocate bei KnowBe4

Artikel & Kommentare

NIST veröffentlicht erste quantensichere FIPS – das müssen Anbieter jetzt wissen

In diesem August hat das US-amerikanische National Institute of Standards and Technology (NIST) für die ersten drei quantensicheren kryptographischen Algorithmen die finalen Federal Information...

14.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

NIST veröffentlicht erste quantensichere FIPS – das müssen Anbieter jetzt wissen

14.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

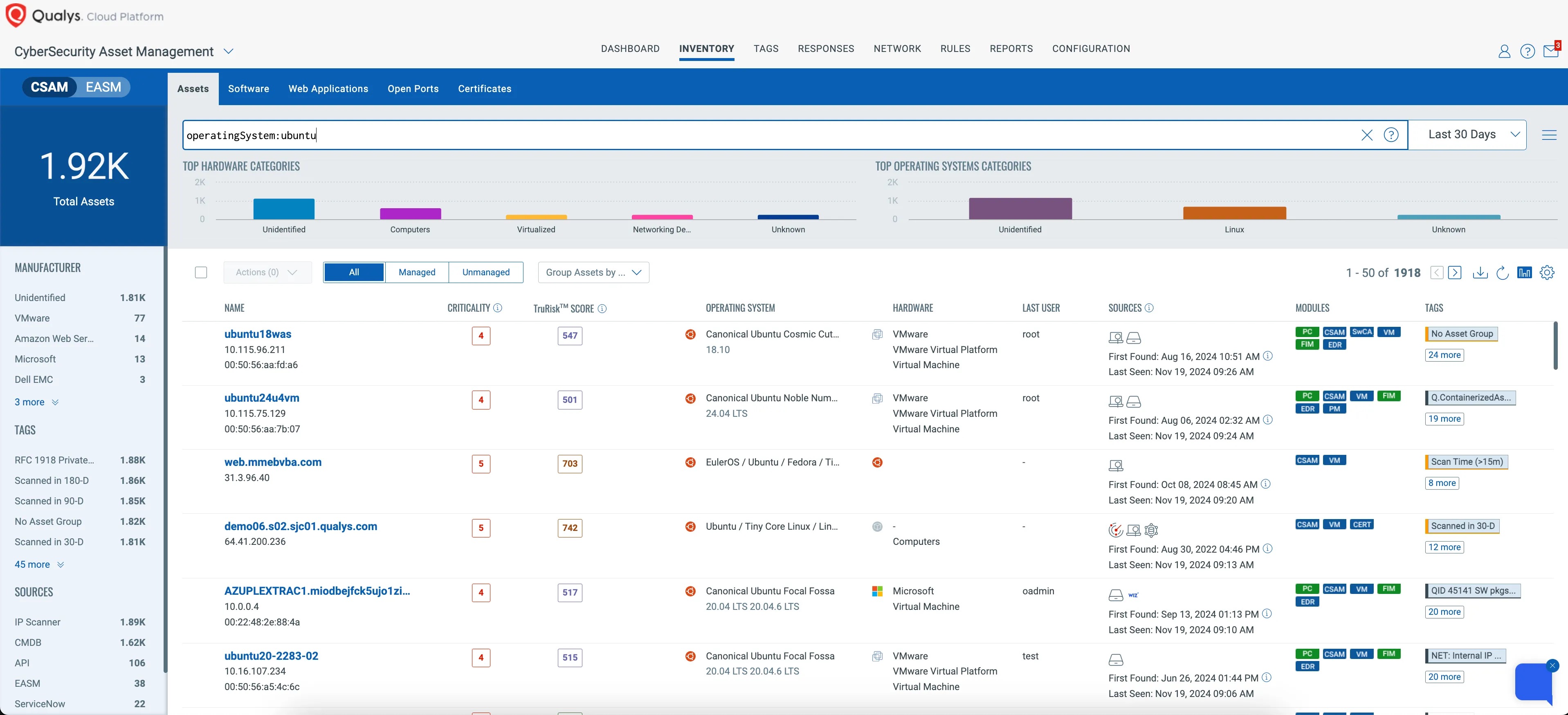

Qualys kommentiert den Patch Tuesday November 2024

Qualys kommentiert den Patch Tuesday vom November 2024

13.11.2024

Saeed Abbasi, Product Manager, Vulnerability Research, Qualys Threat Research Unit (TRU).

Qualys kommentiert den Patch Tuesday November 2024

13.11.2024

Saeed Abbasi, Product Manager, Vulnerability Research, Qualys Threat Research Unit (TRU).

Erstes KI-Sicherheitsmemorandum in den USA: Auch ein Maßstab für Cyberstandards in Europa

Die KI-Sicherheit steht an einem Wendepunkt. Das erste National Security Memorandum (NSM) für Künstliche Intelligenz markiert einen wichtigen Meilenstein – nicht nur für die USA, sondern auch...

05.11.2024

Peter Machat, Senior Director Central EMEA bei Armis

Erstes KI-Sicherheitsmemorandum in den USA: Auch ein Maßstab für Cyberstandards in Europa

05.11.2024

Peter Machat, Senior Director Central EMEA bei Armis

PKI – Drei Best Practices für einen erfolgreichen Zertifikats-Widerruf

Um die Sicherheit ihrer Public Key Infrastructure (PKI) aufrecht zu erhalten, müssen PKI-Teams, sobald bei einer Zertifizierungsstelle eine Sicherheitslücke entdeckt worden ist, sämtliche...

05.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

PKI – Drei Best Practices für einen erfolgreichen Zertifikats-Widerruf

05.11.2024

Jiannis Papadakis, Director of Solutions Engineering bei Keyfactor

OpenAI – im Angriffsfokus des Bedrohungsakteurs SweetSpecter

OpenAI hat vor kurzem bekannt gegeben, dass einige seiner Mitarbeiter Ziel einer Spear-Phishing-Angriffskampagne geworden seien. Zu Schäden sei es nicht gekommen. Die Sicherheitsteams des...

05.11.2024

Dr. Martin J. Krämer, Security Awareness Advocate bei KnowBe4

OpenAI – im Angriffsfokus des Bedrohungsakteurs SweetSpecter

05.11.2024

Dr. Martin J. Krämer, Security Awareness Advocate bei KnowBe4