Raffinierte Cyberangriffe mit Graphen aufspüren und verhindern

13.07.2021

Um ihre Einnahmen nicht versiegen zu lassen, arbeiten Malware-Autoren konsequent daran, einer Erkennung durch Antiviren-Lösungen zu entgehen. Dazu benutzen die Kriminellen Untergrund-Dienste, die regelmäßig automatisiert prüfen, ob Sicherheitshersteller in der Lage sind ihre Schadsoftware zu enttarnen. Ist das der Fall, wird der Schadcode automatisch verändert, bis die Erkennung ausbleibt. Um mit der zunehmenden Geschwindigkeit Schritt zu halten, setzen immer mehr Angreifer auf KI-Technologien, um neu verpackte Malware-Samples schnell und effektiv aufzuspüren.

Doch nur bekannte und immer wieder neu verpackte Schädlinge aufzuspüren, reicht heute nicht mehr aus. Angriffe, erfolgen immer gezielter gerade gegen Unternehmen. Dabei setzen Kriminelle immer häufiger auch bislang unbekannte Malware oder spezialisierte Schadsoftware ein, von der es nur wenige bekannte Samples gibt. Oder sie führen ungefährliche Tools zusammen, die in ihrer Gesamtwirkung schadhaft sind. Diese Attacken sind für Antivirenlösungen besonders schwer zu finden.

Verhaltensüberwachung hilft, schadhafte Prozesse aufzuspüren. Diese analysiert das Verhalten von Prozessen auf dem Computer und überwacht dabei etwa Änderungen im Dateisystem und in der Registry, insbesondere an verdächtigen Stellen wie dem Autostart-Ordner.

Willkürliche Schwellwerte erzeugen oft Fehlalarm

Das Problem: Bestehende verhaltensbasierte Erkennungsansätze versuchen, möglicherweise bedrohliches Verhalten in numerische Werte zu übersetzen – also einen Grad von „Badness“ festzustellen. Bei der Aggregation des numerischen Werts entsteht eine gewisse Unschärfe, weil notwendigerweise immer Information verloren gehen – selbst, wenn zum Lernen von Schwellwerten Machine Learning zum Einsatz kommt.

Damit lassen sich zwar durchaus auch unbekannte Malware-Familien aufspüren, die Technologie ist aber für Fehleinschätzungen anfälliger als andere Erkennungsverfahren. Entweder wird der Schwellwert für die Erkennung so hoch angesetzt, dass kaum noch Schadsoftware erkannt wird. Oder der Schwellwert wird so niedrig angesetzt, dass häufig Fehlalarme – sogenannte False-Positives – auftreten.

Solche False-Positives kommen wegen des Einsatzes spezialisierter Software besonders häufig im Unternehmensumfeld vor. Dort sind sie gleichzeitig ein besonders großes Problem. Denn wer unnütze Warnungen erhält, beginnt diese zu ignorieren. Im Unternehmensumfeld bedeutet das: Wenn die Beseitigung von False-Positives vermeintlich mehr Kosten verursacht als eine Infektion, wird die Verhaltensüberwachung oft einfach abgeschaltet.

Analyse via Graphdatenbank erhöht die Erkennungsquote und reduziert False-Positives

Die Untersuchung der Daten mithilfe von Graphen wählt einen radikal anderen Ansatz als bisherige Technologien zur Verhaltensanalyse. Denn anstatt die verdächtigen Aktionen in einem numerischen Wert zu aggregieren, zeichnet die Technologie die Prozesse in einem Graphen nach. Um die Graphen für die spätere Analyse nutzbar zu machen, werden diese in einer Graphdatenbank gespeichert, die lokal auf dem jeweiligen Endgerät angelegt wird. Für die schnelle Verfügbarkeit und Echtzeitanalyse ist es von entscheidender Bedeutung, dass die Datenbank responsiv und leistungsstark konzipiert ist. Bei BEAST, der bei G DATA entwickelten Lösung zur Graphanalyse, kommt deshalb eine perfomanceoptimierte Graphdatenbank zum Einsatz, welche eine schnelle Kommunikation und Verarbeitung der erhobenen Daten ermöglicht.

Der Vorteil der Graphdatenbank: Sie zeichnet ein vollständiges Bild auf, das Bedrohungen eindeutig identifiziert. Hat ein Nutzer beispielsweise Outlook gestartet und öffnet dann eine Mail mit einem angehängten Zip-Archiv, ist das nicht per se verdächtig. Ist in dem Zip-Archiv aber eine Word-Datei mit einem Makro enthalten, ist Vorsicht geboten. Das Macro ist in der Lage via Powershell ausführbare Dateien aus dem Internet nachzuladen und zu starten. Hierbei handelt es sich um einen bekannten Infektionsvektor von Schadsoftware. Gleichzeitig dürfte es keine in alltäglichen Situationen vorkommenden legitimen Verwendungen dieses Graphen geben.

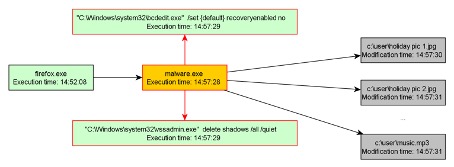

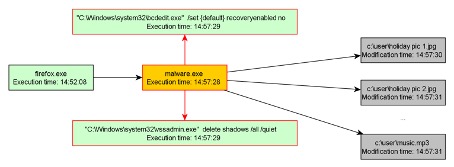

Ein weiteres Beispiel findet sich im untenstehenden Graphen. Der Nutzer wurde offenbar von einem Angreifer dazu gebracht, einen schädlichen Download aus dem Webbrowser zu öffnen – oder er wurde Opfer einer Sicherheitslücke, die durch einen sogenannten Exploit ausgenutzt wurde. Beim schädlichen Download „malware.exe“ handelt es sich unverkennbar um eine Ransomware, die Daten des Nutzers verschlüsselt und für die Entschlüsselung ein Lösegeld fordert. Das zeigt sich darin, dass der Prozess erst eine Instanz des Systemwerkzeugs „bcdedit“ öffnet, um die Wiederherstellungsfunktion von Windows zu deaktivieren. Gleichzeitig verhindert ein weiteres Systemwerkzeug „vssadmin“ das Anlegen von sogenannten „Volume Shadow Copies“, die genutzt werden können, um kürzlich versehentlich überschriebene Dateien wiederherzustellen. Das ist eine typische Vorbereitungshandlung von Ransomware. Daraufhin beginnt der Schadcode, Dateien im Nutzerverzeichnis zu verschlüsseln.

Retrospective Removal ist ein wichtiges Werkzeug zur Schadensbegrenzung

Da es möglich ist die Informationen über verdächtige Prozesse in der Graphdatenbank für einige Zeit vorzuhalten, können Aktionen von Malware auch nach einer Infektion zurückgerollt werden. Anders als bei herkömmlicher Verhaltenserkennung bleiben die im Graph gespeicherten Informationen auch nach einem Neustart des Rechners erhalten. Das bedeutet: Wird auf dem System Malware installiert, die zu diesem Zeitpunkt noch nicht erkannt wird, kann durch Retrospective Removal die Installation der Malware vollständig zurückgerollt werden. Der Abgleich von Indikatoren aus dem aufgezeichneten Graphen mit anderen Komponenten – etwa der Filecloud, die Hashwerte bekannter Malware-Samples vorhält und deren Ausführung blockiert – ermöglicht eine Wiederherstellung der Daten in den Zustand vor dem Befall.

Dieser Ansatz ist nicht auf infizierte Dateien beschränkt. So können auch andere Indicators of Compromise (IoCs) genutzt werden, um eine nachträgliche Bereinigung eines Systems auszulösen. Das kann neben dem Hashwert einer Datei etwa eine Verbindung zu einem bekannten Command-and-Control-Server sein.

Mehr Informationen zum Thema: www.gdata.de/beast

Raffinierte Cyberangriffe mit Graphen aufspüren und verhindern

13.07.2021

Um ihre Einnahmen nicht versiegen zu lassen, arbeiten Malware-Autoren konsequent daran, einer Erkennung durch Antiviren-Lösungen zu entgehen. Dazu benutzen die Kriminellen Untergrund-Dienste, die regelmäßig automatisiert prüfen, ob Sicherheitshersteller in der Lage sind ihre Schadsoftware zu enttarnen. Ist das der Fall, wird der Schadcode automatisch verändert, bis die Erkennung ausbleibt. Um mit der zunehmenden Geschwindigkeit Schritt zu halten, setzen immer mehr Angreifer auf KI-Technologien, um neu verpackte Malware-Samples schnell und effektiv aufzuspüren.

Doch nur bekannte und immer wieder neu verpackte Schädlinge aufzuspüren, reicht heute nicht mehr aus. Angriffe, erfolgen immer gezielter gerade gegen Unternehmen. Dabei setzen Kriminelle immer häufiger auch bislang unbekannte Malware oder spezialisierte Schadsoftware ein, von der es nur wenige bekannte Samples gibt. Oder sie führen ungefährliche Tools zusammen, die in ihrer Gesamtwirkung schadhaft sind. Diese Attacken sind für Antivirenlösungen besonders schwer zu finden.

Verhaltensüberwachung hilft, schadhafte Prozesse aufzuspüren. Diese analysiert das Verhalten von Prozessen auf dem Computer und überwacht dabei etwa Änderungen im Dateisystem und in der Registry, insbesondere an verdächtigen Stellen wie dem Autostart-Ordner.

Willkürliche Schwellwerte erzeugen oft Fehlalarm

Das Problem: Bestehende verhaltensbasierte Erkennungsansätze versuchen, möglicherweise bedrohliches Verhalten in numerische Werte zu übersetzen – also einen Grad von „Badness“ festzustellen. Bei der Aggregation des numerischen Werts entsteht eine gewisse Unschärfe, weil notwendigerweise immer Information verloren gehen – selbst, wenn zum Lernen von Schwellwerten Machine Learning zum Einsatz kommt.

Damit lassen sich zwar durchaus auch unbekannte Malware-Familien aufspüren, die Technologie ist aber für Fehleinschätzungen anfälliger als andere Erkennungsverfahren. Entweder wird der Schwellwert für die Erkennung so hoch angesetzt, dass kaum noch Schadsoftware erkannt wird. Oder der Schwellwert wird so niedrig angesetzt, dass häufig Fehlalarme – sogenannte False-Positives – auftreten.

Solche False-Positives kommen wegen des Einsatzes spezialisierter Software besonders häufig im Unternehmensumfeld vor. Dort sind sie gleichzeitig ein besonders großes Problem. Denn wer unnütze Warnungen erhält, beginnt diese zu ignorieren. Im Unternehmensumfeld bedeutet das: Wenn die Beseitigung von False-Positives vermeintlich mehr Kosten verursacht als eine Infektion, wird die Verhaltensüberwachung oft einfach abgeschaltet.

Analyse via Graphdatenbank erhöht die Erkennungsquote und reduziert False-Positives

Die Untersuchung der Daten mithilfe von Graphen wählt einen radikal anderen Ansatz als bisherige Technologien zur Verhaltensanalyse. Denn anstatt die verdächtigen Aktionen in einem numerischen Wert zu aggregieren, zeichnet die Technologie die Prozesse in einem Graphen nach. Um die Graphen für die spätere Analyse nutzbar zu machen, werden diese in einer Graphdatenbank gespeichert, die lokal auf dem jeweiligen Endgerät angelegt wird. Für die schnelle Verfügbarkeit und Echtzeitanalyse ist es von entscheidender Bedeutung, dass die Datenbank responsiv und leistungsstark konzipiert ist. Bei BEAST, der bei G DATA entwickelten Lösung zur Graphanalyse, kommt deshalb eine perfomanceoptimierte Graphdatenbank zum Einsatz, welche eine schnelle Kommunikation und Verarbeitung der erhobenen Daten ermöglicht.

Der Vorteil der Graphdatenbank: Sie zeichnet ein vollständiges Bild auf, das Bedrohungen eindeutig identifiziert. Hat ein Nutzer beispielsweise Outlook gestartet und öffnet dann eine Mail mit einem angehängten Zip-Archiv, ist das nicht per se verdächtig. Ist in dem Zip-Archiv aber eine Word-Datei mit einem Makro enthalten, ist Vorsicht geboten. Das Macro ist in der Lage via Powershell ausführbare Dateien aus dem Internet nachzuladen und zu starten. Hierbei handelt es sich um einen bekannten Infektionsvektor von Schadsoftware. Gleichzeitig dürfte es keine in alltäglichen Situationen vorkommenden legitimen Verwendungen dieses Graphen geben.

Ein weiteres Beispiel findet sich im untenstehenden Graphen. Der Nutzer wurde offenbar von einem Angreifer dazu gebracht, einen schädlichen Download aus dem Webbrowser zu öffnen – oder er wurde Opfer einer Sicherheitslücke, die durch einen sogenannten Exploit ausgenutzt wurde. Beim schädlichen Download „malware.exe“ handelt es sich unverkennbar um eine Ransomware, die Daten des Nutzers verschlüsselt und für die Entschlüsselung ein Lösegeld fordert. Das zeigt sich darin, dass der Prozess erst eine Instanz des Systemwerkzeugs „bcdedit“ öffnet, um die Wiederherstellungsfunktion von Windows zu deaktivieren. Gleichzeitig verhindert ein weiteres Systemwerkzeug „vssadmin“ das Anlegen von sogenannten „Volume Shadow Copies“, die genutzt werden können, um kürzlich versehentlich überschriebene Dateien wiederherzustellen. Das ist eine typische Vorbereitungshandlung von Ransomware. Daraufhin beginnt der Schadcode, Dateien im Nutzerverzeichnis zu verschlüsseln.

Retrospective Removal ist ein wichtiges Werkzeug zur Schadensbegrenzung

Da es möglich ist die Informationen über verdächtige Prozesse in der Graphdatenbank für einige Zeit vorzuhalten, können Aktionen von Malware auch nach einer Infektion zurückgerollt werden. Anders als bei herkömmlicher Verhaltenserkennung bleiben die im Graph gespeicherten Informationen auch nach einem Neustart des Rechners erhalten. Das bedeutet: Wird auf dem System Malware installiert, die zu diesem Zeitpunkt noch nicht erkannt wird, kann durch Retrospective Removal die Installation der Malware vollständig zurückgerollt werden. Der Abgleich von Indikatoren aus dem aufgezeichneten Graphen mit anderen Komponenten – etwa der Filecloud, die Hashwerte bekannter Malware-Samples vorhält und deren Ausführung blockiert – ermöglicht eine Wiederherstellung der Daten in den Zustand vor dem Befall.

Dieser Ansatz ist nicht auf infizierte Dateien beschränkt. So können auch andere Indicators of Compromise (IoCs) genutzt werden, um eine nachträgliche Bereinigung eines Systems auszulösen. Das kann neben dem Hashwert einer Datei etwa eine Verbindung zu einem bekannten Command-and-Control-Server sein.

Mehr Informationen zum Thema: www.gdata.de/beast