Qualys TRU Team entdeckt kritische needrestart Schwachstellen in Ubuntu Servern

20.11.2024

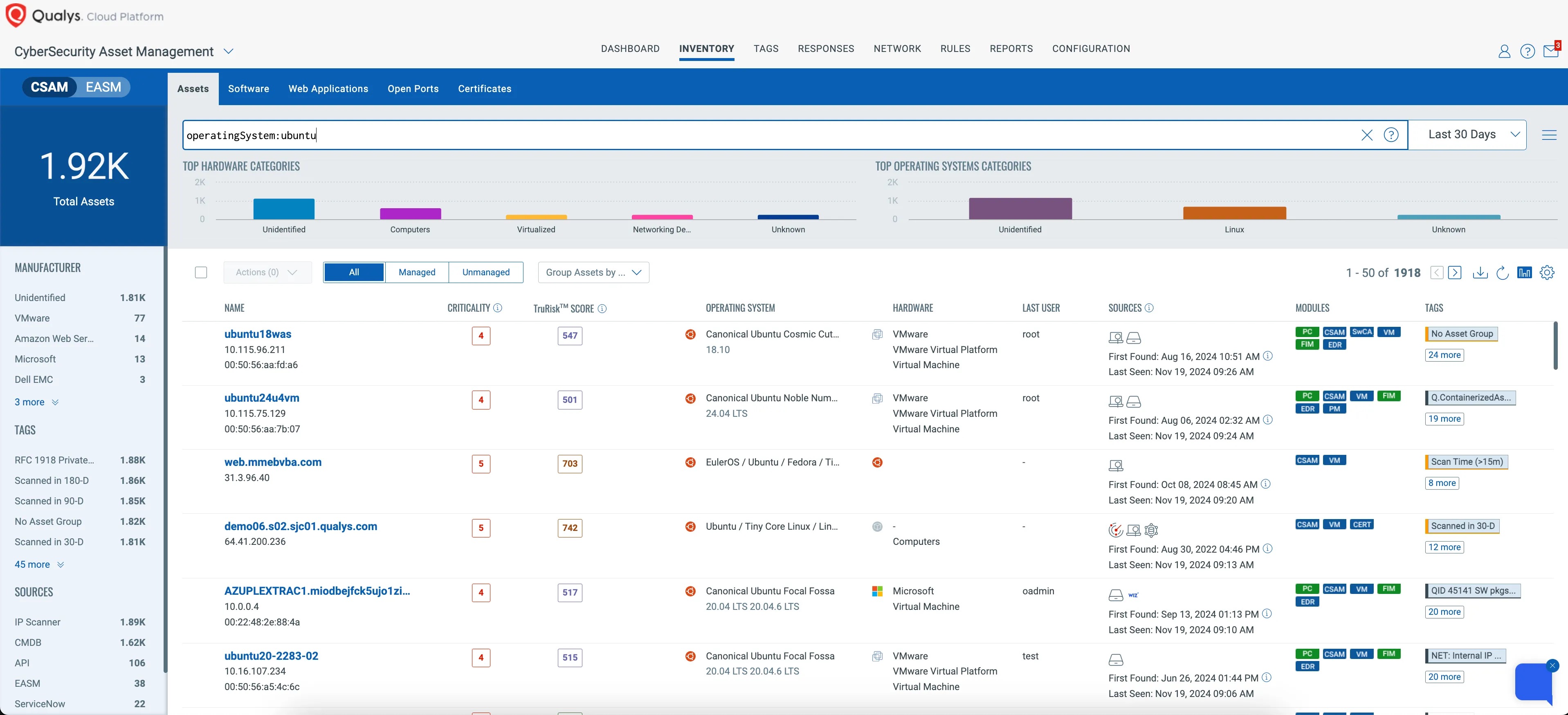

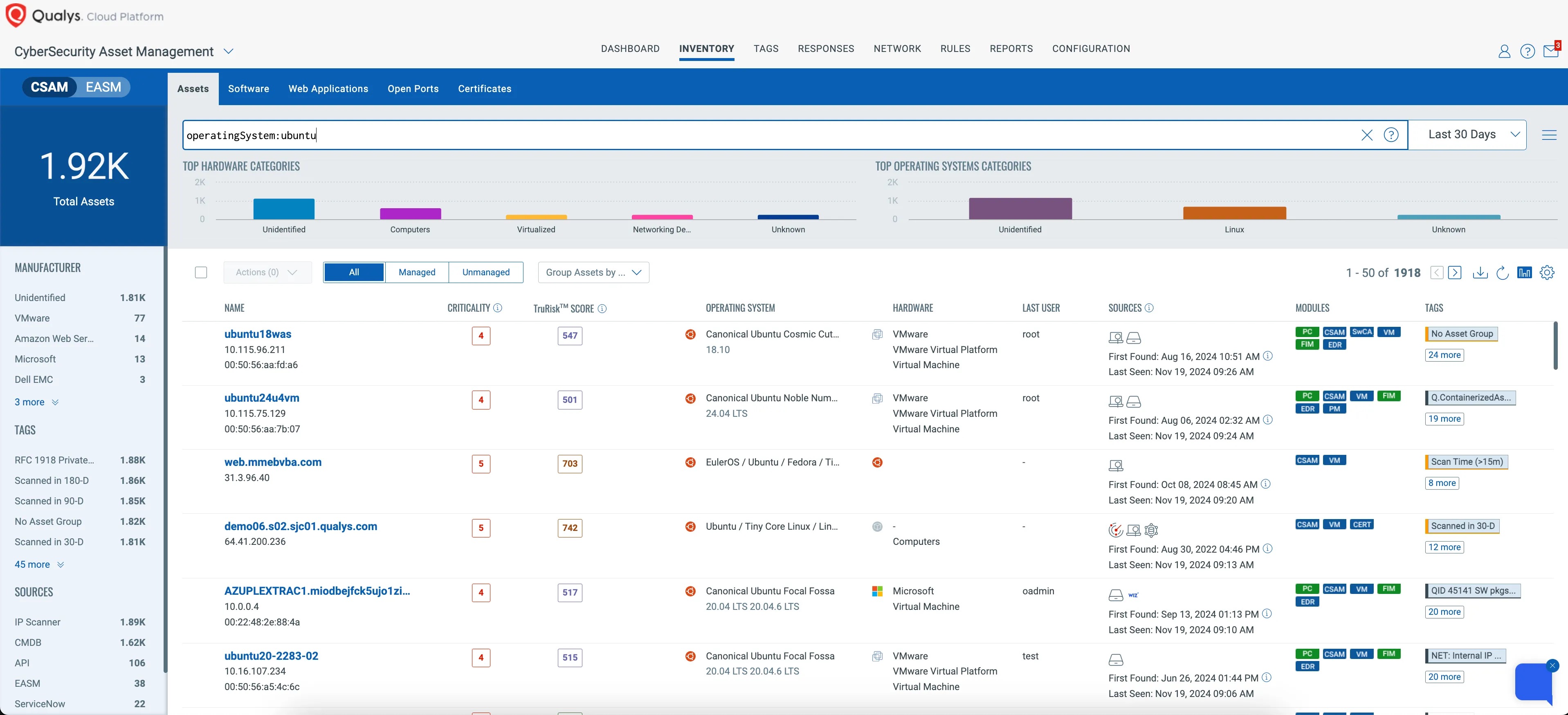

Die Qualys Threat Research Unit (TRU) hat fünf Local Privilege Escalation (LPE)-Schwachstellen in der von Ubuntu-Servern verwendeten Komponente needrestart aufgedeckt.

Diese Schwachstellen, die mit den CVE-Kennungen CVE-2024-48990, CVE-2024-48991, CVE-2024-48992, C VE-2024-10224 und CVE-2024-11003, stellen erhebliche Sicherheitsrisiken dar, da sie es jedem nicht privilegierten Benutzer ermöglichen können, während der Installation oder Aktualisierung von Paketen vollen Root-Zugriff zu erlangen.

Needrestart ist ein Dienstprogramm, das in Ubuntu-Servern automatisch nach APT-Vorgängen wie Installieren, Aktualisieren oder Entfernen ausgeführt wird. Es soll feststellen, ob Dienste neu gestartet werden müssen, um sicherzustellen, dass sie die neuesten Bibliotheksversionen verwenden und die Systemsicherheit und -leistung aufrechterhalten wird, ohne dass ein vollständiger Neustart des Systems erforderlich ist.

Das Qualys TRU-Team warnt davor, dass diese Schwachstellen, die seit der im April 2014 veröffentlichten Version 0.8 von needrestart bestehen, zu unbefugtem Zugriff auf sensible Daten, Malware-Installationen und Unterbrechungen des Geschäftsbetriebs führen können. Solche Vorfälle könnten zu Datenschutzverletzungen, Nichteinhaltung von Vorschriften und einem geringeren Vertrauen bei Kunden und Interessengruppen führen und sich auf den Ruf des Unternehmens auswirken.

Die Sicherheitslücken sind in den standardmäßig auf Ubuntu-Servern ab Version 21.04 installierten Needrestart-Versionen zu finden und betreffen zahlreiche globale Implementierungen. Die Schwachstellen ermöglichen die Ausführung von beliebigem Code als Root, indem eine vom Angreifer kontrollierte Umgebungsvariable ausgenutzt wird, die den Python/Ruby-Interpreter manipuliert.

Um diese Risiken zu mindern, wird Unternehmen empfohlen, die Software needrestart zu aktualisieren oder die anfällige Funktion zu deaktivieren, indem sie die Konfigurationsdatei so ändern, dass das Scannen des Interpreters deaktiviert wird. Die erforderlichen Änderungen können vorgenommen werden, indem in der Datei /etc/needrestart/needrestart.conf „$nrconf{interpscan} = 0;“ festgelegt wird.

Qualys TRU hat funktionale Exploits für diese Schwachstellen entwickelt, sich jedoch gegen deren Offenlegung entschieden. Qualys warnt jedoch davor, dass die Schwachstellen leicht ausnutzbar sind und andere Forscher nach der koordinierten Offenlegung bald funktionierende Exploits veröffentlichen könnten.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass diese kürzlich von der Qualys Threat Research Unit entdeckten lokalen Schwachstellen bei der Privilegienerweiterung in needrestart alarmierend sind. Diese Schwachstellen ermöglichen es lokalen Benutzern, ihre Privilegien auf die Root-Benutzerebene zu erweitern. Ein Angreifer, der diese Schwachstellen ausnutzt, könnte Root-Zugriff erlangen und die Systemintegrität und -sicherheit gefährden. Ein solcher Verstoß birgt Risiken für Unternehmen, darunter unbefugter Zugriff auf sensible Daten, Installation von Malware und potenzielle Unterbrechung des Geschäftsbetriebs. Um diese Risiken zu minimieren, werden Unternehmen dringend gebeten, die Software umgehend zu aktualisieren oder die betroffene Funktion zu deaktivieren.

Qualys TRU Team entdeckt kritische needrestart Schwachstellen in Ubuntu Servern

20.11.2024

Die Qualys Threat Research Unit (TRU) hat fünf Local Privilege Escalation (LPE)-Schwachstellen in der von Ubuntu-Servern verwendeten Komponente needrestart aufgedeckt.

Diese Schwachstellen, die mit den CVE-Kennungen CVE-2024-48990, CVE-2024-48991, CVE-2024-48992, C VE-2024-10224 und CVE-2024-11003, stellen erhebliche Sicherheitsrisiken dar, da sie es jedem nicht privilegierten Benutzer ermöglichen können, während der Installation oder Aktualisierung von Paketen vollen Root-Zugriff zu erlangen.

Needrestart ist ein Dienstprogramm, das in Ubuntu-Servern automatisch nach APT-Vorgängen wie Installieren, Aktualisieren oder Entfernen ausgeführt wird. Es soll feststellen, ob Dienste neu gestartet werden müssen, um sicherzustellen, dass sie die neuesten Bibliotheksversionen verwenden und die Systemsicherheit und -leistung aufrechterhalten wird, ohne dass ein vollständiger Neustart des Systems erforderlich ist.

Das Qualys TRU-Team warnt davor, dass diese Schwachstellen, die seit der im April 2014 veröffentlichten Version 0.8 von needrestart bestehen, zu unbefugtem Zugriff auf sensible Daten, Malware-Installationen und Unterbrechungen des Geschäftsbetriebs führen können. Solche Vorfälle könnten zu Datenschutzverletzungen, Nichteinhaltung von Vorschriften und einem geringeren Vertrauen bei Kunden und Interessengruppen führen und sich auf den Ruf des Unternehmens auswirken.

Die Sicherheitslücken sind in den standardmäßig auf Ubuntu-Servern ab Version 21.04 installierten Needrestart-Versionen zu finden und betreffen zahlreiche globale Implementierungen. Die Schwachstellen ermöglichen die Ausführung von beliebigem Code als Root, indem eine vom Angreifer kontrollierte Umgebungsvariable ausgenutzt wird, die den Python/Ruby-Interpreter manipuliert.

Um diese Risiken zu mindern, wird Unternehmen empfohlen, die Software needrestart zu aktualisieren oder die anfällige Funktion zu deaktivieren, indem sie die Konfigurationsdatei so ändern, dass das Scannen des Interpreters deaktiviert wird. Die erforderlichen Änderungen können vorgenommen werden, indem in der Datei /etc/needrestart/needrestart.conf „$nrconf{interpscan} = 0;“ festgelegt wird.

Qualys TRU hat funktionale Exploits für diese Schwachstellen entwickelt, sich jedoch gegen deren Offenlegung entschieden. Qualys warnt jedoch davor, dass die Schwachstellen leicht ausnutzbar sind und andere Forscher nach der koordinierten Offenlegung bald funktionierende Exploits veröffentlichen könnten.

Zusammenfassung

Zusammenfassend lässt sich sagen, dass diese kürzlich von der Qualys Threat Research Unit entdeckten lokalen Schwachstellen bei der Privilegienerweiterung in needrestart alarmierend sind. Diese Schwachstellen ermöglichen es lokalen Benutzern, ihre Privilegien auf die Root-Benutzerebene zu erweitern. Ein Angreifer, der diese Schwachstellen ausnutzt, könnte Root-Zugriff erlangen und die Systemintegrität und -sicherheit gefährden. Ein solcher Verstoß birgt Risiken für Unternehmen, darunter unbefugter Zugriff auf sensible Daten, Installation von Malware und potenzielle Unterbrechung des Geschäftsbetriebs. Um diese Risiken zu minimieren, werden Unternehmen dringend gebeten, die Software umgehend zu aktualisieren oder die betroffene Funktion zu deaktivieren.